在云計算、微服務與5G時代,網絡的高性能、可觀測性與安全性變得至關重要。傳統Linux內核網絡協議棧雖然功能完善,但其固定且龐大的代碼路徑,在處理高速數據包時往往成為性能瓶頸,且難以實現靈活、動態的策略控制。為了突破這些限制,兩項革命性的Linux內核技術——eBPF(extended Berkeley Packet Filter)與XDP(eXpress Data Path)應運而生,它們正成為構建下一代網絡服務的核心基石。

eBPF:內核的“虛擬機”與可編程性革命

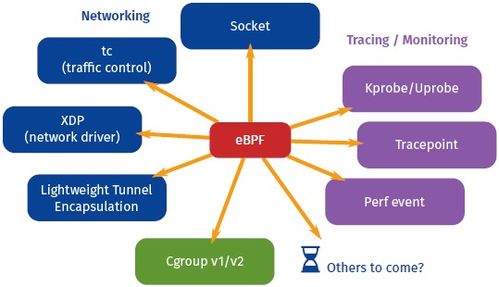

eBPF并非一個全新的概念,它源于經典的BPF(伯克利包過濾器),但其能力已從簡單的包過濾擴展到成為一個通用、安全、高性能的內核虛擬機。其核心思想是允許用戶編寫小程序,在無需修改內核源碼或加載內核模塊的情況下,安全地注入到內核的各個關鍵點(如網絡、跟蹤、安全)執行。

技術特點:

1. 安全與驗證:所有eBPF程序在加載前都需通過內核驗證器的嚴格檢查,確保其不會導致內核崩潰或陷入死循環,從根本上保證了內核的穩定性。

2. 即時編譯(JIT):eBPF字節碼在加載后可被編譯為本地機器碼,執行效率接近原生內核代碼。

3. 豐富的掛鉤點:程序可以附著在多種內核事件上,如網絡數據包到達(XDP、TC)、系統調用、函數入口/出口、跟蹤點等。

4. 共享數據結構:通過eBPF映射(Map),用戶空間和內核空間的eBPF程序可以高效地共享和交換數據。

網絡應用場景:

- 高級流量監控與采樣:實現低開銷的深度包檢測、流量統計和實時拓撲發現。

- 負載均衡與代理:用戶態程序(如Cilium)利用eBPF實現高效的Kubernetes服務負載均衡,替代傳統的kube-proxy iptables模式。

- 安全策略執行:基于容器標識(而非IP地址)實施精細的網絡防火墻和訪問控制策略。

XDP:極速數據路徑

eBPF為網絡可編程性提供了基礎,而XDP則是其在網絡數據面性能優化上的“殺手級”應用。XDP在網卡驅動層(或通用接收GRO層)為每個數據包提供了一個最早可能的、高性能的處理鉤子。

工作原理:當一個數據包到達網卡時,在內核分配sk_buff數據結構、進行復雜協議處理之前,XDP程序便被觸發執行。程序可以直接操作原始數據包數據,并快速做出裁決:丟棄(DROP)、轉發(TX)、重定向到其他CPU或網卡(REDIRECT),或允許上送到內核協議棧繼續處理(PASS)。

核心優勢:

1. 極致性能:處理位置最早,避免了內核協議棧的大部分開銷。在高速場景下,單核處理能力可達數百萬PPS,是傳統方式的數倍甚至數十倍。

2. 內核旁路(可選):對于DDos防御、負載均衡等場景,惡意或需要轉發的流量在驅動層就被處理,完全不經由內核協議棧,極大節省了CPU資源。

3. 與eBPF完美結合:XDP程序本身就是用eBPF編寫的,繼承了其安全、高效、可編程的特性。

網絡應用場景:

- DDoS防御:在數據入口處識別并丟棄攻擊流量,保護后端服務。

- 軟件定義路由與負載均衡:實現四層負載均衡器(如Facebook的Katran),性能遠超傳統方案。

- 高速包處理與轉發:構建用戶態網絡功能(如路由器、防火墻)的數據平面。

eBPF + XDP:協同構建現代網絡服務

eBPF與XDP的結合,為云原生和電信網絡提供了前所未有的靈活性與性能。一個典型的架構是:

- 數據平面(XDP):在驅動層處理高性能、簡單的轉發、過濾和計數任務。

- 控制平面(用戶態eBPF程序管理):通過eBPF映射,動態地向XDP程序下發策略和規則,或收集其統計數據。

- 觀測平面(eBPF跟蹤程序):利用其他eBPF掛鉤點,全方位監控網絡棧的健康狀況、延遲和異常。

這種架構使得網絡功能能夠從笨重、靜態的內核模塊,轉變為輕量、動態、可即時加載卸載的“微服務”。以Cilium、Calico為代表的云原生網絡方案已深度依賴eBPF和XDP,為大規模容器集群提供了高性能、高可觀測性的網絡連接與安全策略。

挑戰與未來展望

eBPF和XDP的發展也面臨挑戰,如需要較新的內核版本(通常>=4.8)、不同廠商網卡對XDP的支持度不一、以及開發者需要學習新的編程范式等。其社區生態蓬勃發展,工具鏈(如BCC、bpftrace、libbpf)日益完善,正吸引著越來越多的開發者和企業。

隨著內核功能的持續增強(如TCP擁塞控制、套接字處理的eBPF掛鉤),以及硬件卸載(如網卡直接執行eBPF程序)技術的探索,eBPF和XDP有望進一步模糊內核與用戶態、軟件與硬件的邊界,持續推動Linux網絡乃至整個系統技術棧的創新與進化。它們不僅是網絡新技術的基石,更是操作系統可編程性未來的重要方向。